从零开始学黑客知识笔记:轻松掌握网络安全技能,开启技术探索之旅

1.1 什么是黑客与网络安全

黑客这个词在媒体渲染下变得有些妖魔化。实际上黑客文化起源于20世纪60年代的麻省理工学院,最初指的是一群对计算机系统充满好奇、喜欢探索技术边界的人。就像我大学时认识的一位程序员,他能花整晚时间就为了搞明白某个系统的工作原理,这种钻研精神才是黑客文化的本质。

网络安全更像是一场攻防博弈。攻击者寻找系统弱点,防御者加固防护。有趣的是,许多顶尖的安全专家都曾有过“黑客”经历,正是这些经历让他们更懂得如何防御。我记得第一次接触网络安全概念时,惊讶地发现原来每个系统都像一座城堡,既有坚固的城墙,也有不为人知的暗门。

现代黑客主要分为三类:白帽黑客通过合法途径测试系统安全性,黑帽黑客从事非法入侵活动,灰帽黑客则游走在法律边缘。选择哪条路往往取决于个人的道德判断。

1.2 黑客必备的基础计算机知识

想要进入这个领域,几个基础板块必须打牢。操作系统知识是基石,特别是Linux系统。它的开源特性和强大命令行工具,为安全研究提供了无限可能。建议从Ubuntu或Kali Linux开始上手,后者预装了大量安全工具。

网络协议的理解程度直接决定你的技术水平。TCP/IP协议族、HTTP/HTTPS、DNS这些基础协议必须烂熟于心。有个简单的方法:使用Wireshark抓包分析,亲眼看看数据在网络中是如何传输的。我刚开始学习时,花了一周时间分析普通网页访问的数据包,那种“原来如此”的顿悟感至今难忘。

编程能力不是必须,但绝对是加分项。Python因其简洁易学成为新手首选,Bash脚本则能自动化很多重复任务。不需要成为编程大师,但至少要能读懂和修改现有代码。

1.3 学习黑客技术的正确心态与道德准则

技术是双刃剑,这句话在黑客领域体现得尤为明显。保持好奇心很重要,但必须用道德约束这份好奇心。有个原则很实用:只测试自己拥有权限的系统,或者在特设的练习环境中操作。

学习过程注定充满挫折。系统配置出错、代码执行失败、漏洞利用不成功,这些都是常态。重要的是从每个错误中学习,把每次失败都视为进步的阶梯。我保存着三年前第一次成功完成渗透测试的记录,那些笨拙的操作现在看起来很好笑,但却是成长的重要见证。

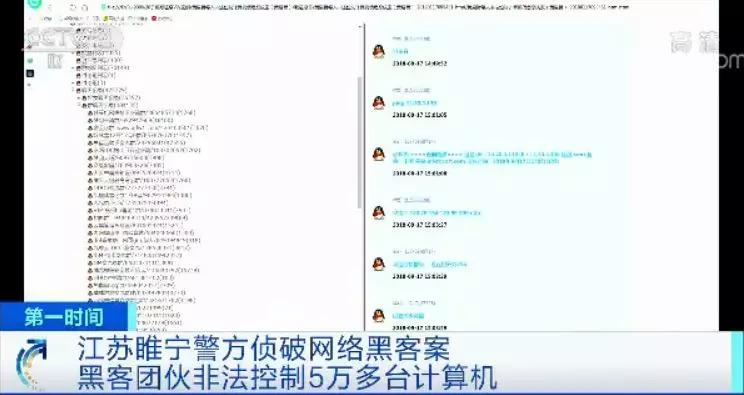

法律红线绝对不能触碰。《网络安全法》明确规定了未经授权入侵计算机系统的法律责任。建议新手在虚拟环境中搭建自己的实验平台,或者使用专门的练习网站如HackTheBox、OverTheWire。

真正的黑客精神是关于理解和创造,而不是破坏。当你能够发现系统漏洞并帮助修复它时,那种成就感远胜于简单的入侵。这条路很漫长,但每一步都充满发现的乐趣。

2.1 网络扫描与信息收集技术

网络扫描就像侦探在案发现场收集线索。在接触目标系统前,你需要知道它开放了哪些端口,运行着什么服务,甚至能推测出操作系统的类型。Nmap是我最常用的扫描工具,它的强大之处在于能提供目标系统的“立体画像”。

记得第一次使用Nmap扫描自家路由器时,发现除了常见的80端口,还有个陌生的端口号。进一步探测发现是某个服务的调试接口,这个发现让我意识到即使普通家用设备也可能存在安全隐患。扫描结果显示的不仅是数字,更是攻击者可能利用的入口点。

信息收集阶段往往决定后续攻击的成败。Whois查询可以获取域名注册信息,Google搜索技巧能发现意外暴露的敏感文件。社会工程学也是信息收集的一部分,比如通过LinkedIn分析目标公司员工构成。这些看似零散的信息,拼凑起来就是完整的目标画像。

2.2 常见漏洞利用与渗透测试

漏洞利用像是找到锁的钥匙孔。SQL注入仍然是最常见的Web漏洞之一,攻击者通过构造特殊输入,让数据库执行非预期操作。去年我参与的一个安全评估项目中,就发现某个电商网站存在注入漏洞,能够直接获取用户数据。

渗透测试需要系统性的思维。不是发现一个漏洞就急于利用,而是考虑如何组合多个弱点达成目标。比如先通过文件上传漏洞获取webshell,再提权获取系统权限。Metasploit框架提供了大量经过测试的漏洞利用模块,适合新手入门学习。

实际环境中,漏洞利用往往没有教学视频里那么顺利。不同系统版本、安全配置都会影响利用成功率。这时候需要耐心分析失败原因,调整攻击载荷。有次测试中,常规的反弹shell失败,改用其他连接方式才成功,这种灵活应变的能力需要在实践中培养。

2.3 后渗透与权限维持技巧

获得初始访问权限只是开始,保持访问才是关键。后渗透阶段要考虑如何在不被发现的情况下长期控制目标系统。创建隐藏账户、部署Web shell、设置计划任务都是常用手法。

权限提升是另一个重要环节。在Linux系统中,可能通过SUID文件或内核漏洞提权;Windows系统则经常利用服务配置错误。我习惯在获得shell后立即收集系统信息,寻找提权机会,同时备份重要文件,避免操作失误导致前功尽弃。

持久化机制需要隐蔽而稳定。有的攻击者会修改系统启动项,有的会选择信任的第三方服务植入后门。在防守方角度,这些技巧也帮助我们更好地部署监控措施。实验环境中可以大胆尝试各种方法,了解攻击者的思维模式才能真正做好防御。

实战演练最重要的是建立完整的攻击链思维。从信息收集到权限维持,每个环节都承上启下。建议在虚拟环境中完整复现整个流程,这种系统性训练比零散的技术练习有效得多。

3.1 如何建立个人黑客知识库

好的笔记系统就像黑客的武器库,需要精心整理才能随时调用。我习惯用Obsidian构建知识网络,每个技术点都是一个独立文件,通过双向链接形成知识图谱。这种非线性结构特别适合黑客技术学习,不同领域的概念往往相互关联。

刚开始学习时,我的笔记杂乱无章。命令、概念、案例混在一起,需要时总找不到关键信息。后来采用分层结构:基础命令库、漏洞分析、实战案例、工具使用技巧。每个类别下再细分,比如漏洞分析按CWE分类,工具技巧按功能划分。

笔记不仅要记录,更要加工。单纯复制命令说明没有价值,我会标注使用场景、常见错误和个人心得。比如某次内网渗透中,某个端口转发命令的特定参数解决了连接问题,这种实战经验比官方文档更珍贵。

建立知识库是个持续过程。每周固定时间整理新学内容,定期回顾旧笔记删除过时信息。随着时间推移,这个私人知识库会成为你最可靠的技术伙伴。

3.2 实战案例分析与复盘

每次渗透测试都是宝贵的学习机会。我保留着第一次完整渗透的详细记录:从信息收集到权限维持,每个步骤的时间、命令、结果和思考过程。这份笔记现在看起来稚嫩,却是成长的最佳见证。

案例分析要超越表面现象。发现SQL注入漏洞后,不仅要记录利用过程,更要思考漏洞成因、修复方案和防御措施。有次客户系统存在反序列化漏洞,修复后我模拟了多种攻击路径,发现还有其他潜在风险点。

复盘时采用“三层分析法”:技术层记录具体操作,战术层分析攻击逻辑,战略层思考整体安全态势。这种多维度的反思让每次实战都变成深度学习。

记得某个金融系统的安全评估,常规攻击全部失效。最后通过分析员工在技术论坛的提问,找到了系统架构线索。这个案例让我意识到,技术之外的信息同样重要,现在我的复盘模板专门增加了“非技术因素分析”栏目。

3.3 持续学习与技能提升路径

黑客技术日新月异,停止学习就意味着落后。我制定了个人的学习路线图,将大目标分解为可执行的小任务。比如“掌握内网渗透”分解为协议分析、横向移动、权限维持等模块,每个模块安排具体的学习资源和实践项目。

跟踪技术动态很重要。我订阅了几个核心安全博客,每天花半小时浏览最新漏洞和攻击技术。但信息过载也是问题,需要学会筛选真正有价值的内容。一般来说,基础原理变化较慢,工具和利用技巧更新较快,分配学习时间时要考虑这个特点。

参与实战社区能加速成长。在CTF比赛中与高手过招,在开源项目中贡献代码,在技术会议上分享经验,这些互动带来的提升远超过独自学习。我最初在某个安全论坛只是提问,后来开始回答别人问题,这个过程强迫自己把模糊的知识变得清晰。

技能提升需要耐心。不要指望一夜之间成为高手,每个技术大牛都经历过无数次的失败和调试。重要的是保持好奇心和动手习惯,遇到问题先自己尝试解决,查阅文档、调试代码、实验验证,这些过程积累的经验最终会转化为你的技术直觉。