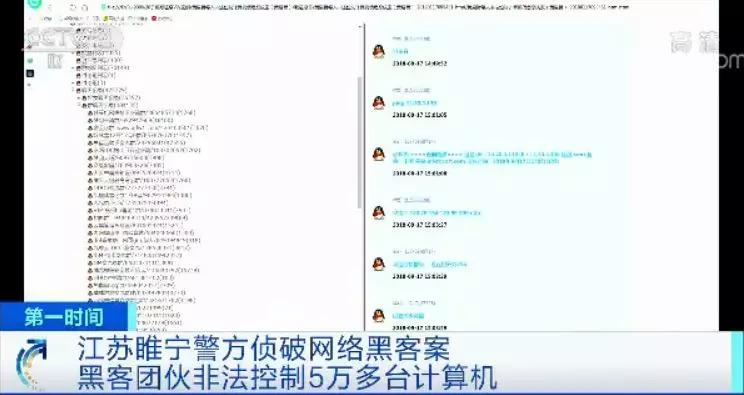

零基础想做一个黑客要学什么?从心态到实战的完整学习路线

1.1 什么是真正的黑客:道德与法律的边界

很多人第一次听说“黑客”这个词,脑海里浮现的可能是电影里那些穿着连帽衫、在键盘上快速敲击就能入侵系统的神秘人物。现实中的黑客形象要复杂得多,也更有趣。

黑客文化最初诞生于MIT的人工智能实验室,指的是一群对计算机系统有极致理解、喜欢探索技术边界的人。他们不满足于表面功能,总想弄清楚系统背后的运行原理。这种探索精神本身是中性的,关键在于如何使用这种能力。

我认识一位资深安全研究员,他更喜欢自称“安全研究者”而非黑客。他告诉我,真正的技术高手往往把精力放在发现系统漏洞后及时通知厂商修复,而不是利用漏洞谋取私利。这种负责任的行为模式定义了“白帽黑客”——他们是网络世界的守护者。

法律边界在这个领域异常清晰。未经授权访问他人系统、窃取数据或进行破坏,无论在什么国家都是明确的违法行为。道德黑客则遵循严格的准则:只在获得明确授权的系统上进行测试,发现漏洞后负责任地披露,始终将技术能力用于建设而非破坏。

1.2 零基础学习的心态准备与时间规划

从零开始学习黑客技术,心态比技术更重要。这不是一条能速成的道路,需要极大的耐心和持续的学习热情。

我刚开始接触网络安全时,曾以为几个月就能掌握所有技能。现实给了我一课——光是理解基本的网络协议就花了我数周时间。技术的海洋深不见底,保持谦逊和好奇心才能走得更远。

建议每天固定投入2-3小时学习。周末可以安排更长的实践时间。前三个月打基础,接下来三个月开始接触简单工具,半年后尝试基础实战。这个时间表不是绝对的,每个人的学习节奏不同。重要的是建立可持续的学习习惯,而不是短期内疯狂填鸭。

学习过程中会遇到大量挫败。系统配置失败、代码无法运行、概念难以理解——这些都是正常的。把每个错误视为学习机会,而不是个人能力的否定。网络安全领域,从错误中学到的东西往往比成功时更多。

1.3 常见误区:黑客不是电影里的魔法师

好莱坞电影塑造的黑客形象与现实相差甚远。那些在屏幕上快速滚动的代码、几分钟内破解顶级安全系统的场景,更多是艺术夸张而非技术现实。

真正的安全研究大部分时间相当枯燥。可能是花几天时间阅读技术文档,反复测试某个漏洞的触发条件,或者写脚本自动化繁琐的测试流程。它更像是侦探工作——收集线索、分析证据、逐步推理,而非炫酷的键盘魔术。

另一个常见误解是黑客只需要懂几种黑客工具。实际上,深厚的理论基础才是关键。理解系统如何工作,比单纯知道如何使用攻击工具重要得多。没有扎实的计算机基础,就像医生不知道人体解剖学却试图做手术。

工具只是延伸,思维才是核心。优秀的黑客具备一种特殊的思维方式——他们总是问“如果...会怎样”,不断挑战假设,从不同角度审视系统。这种批判性思维和创造力,才是这个领域最珍贵的资产。

记得我第一次成功分析出一个简单漏洞时,那种通过自己推理找到问题根源的成就感,远比单纯运行别人写的工具要强烈得多。这可能就是网络安全最吸引人的地方——它是一场永无止境的智力挑战。

2.1 计算机基础:操作系统与网络原理

很多人急着想学“酷炫”的黑客技术,却忽略了最根本的东西。这就像想建高楼却不愿打地基——也许能暂时立起来,但迟早会垮掉。

计算机基础是理解一切安全问题的起点。你得知道操作系统如何管理进程、分配内存、处理权限。Windows、Linux、macOS各有特点,但核心原理相通。我建议从Linux开始,它更透明,能让你看清系统内部的工作机制。

网络原理同样关键。数据包如何在网络中旅行?TCP三次握手为什么重要?DNS解析过程中可能出什么问题?这些看似枯燥的知识,实际上是分析网络攻击的基础。记得我第一次抓包分析时,看着那些十六进制数据完全不知所措。直到理解了TCP/IP协议栈,那些杂乱的数据才开始变得有意义。

理解这些基础概念后,你会发现很多安全漏洞其实源于基本设计缺陷。缓冲区溢出本质是内存管理问题,中间人攻击利用了协议验证的弱点。没有这些基础知识,你只能机械地使用工具,而无法真正理解攻击原理。

2.2 编程语言入门:Python、Bash脚本的重要性

编程不是黑客的全部,但不会编程的黑客就像没有工具的工匠。你不需要成为编程大师,但必须能读懂代码、编写简单脚本。

Python在安全领域的地位无可替代。它的语法清晰,库生态丰富,从网络扫描到漏洞利用都有现成模块。写一个简单的端口扫描器可能只需要十几行代码,但这种能力让你从工具使用者变成创造者。

Bash脚本在Linux环境中同样重要。自动化重复任务、处理文本输出、链接多个工具——这些日常操作通过脚本能极大提升效率。我刚开始学习时,曾花整个下午手动执行重复命令,直到学会用脚本自动化,才意识到自己浪费了多少时间。

编程思维比语言本身更重要。学习编程实际上是学习如何系统性地解决问题:分解任务、设计流程、处理异常。这种结构化思考方式在分析复杂安全问题时极为有用。

也许你现在觉得编程很难,但请相信,每个专家都曾是初学者。从写一个简单的密码生成器开始,逐步尝试更复杂的项目。编程能力是在不断实践中自然生长的。

2.3 网络安全基础:加密、协议与漏洞概念

安全领域有自己的语言体系。加密、认证、授权、漏洞、攻击向量——这些术语构成了安全专业人员交流的基础词汇。

加密技术保护着我们的数字生活。对称加密、非对称加密、哈希函数各有用处。理解它们的工作原理,才能明白什么情况下该用什么加密方法。比如,为什么网站要用HTTPS而不是HTTP?数字签名如何保证数据完整性?

协议分析是发现安全问题的重要途径。HTTP、SMTP、DNS这些常见协议中,隐藏着许多可能被利用的设计特性。我曾经花一周时间研究HTTP请求走私,最终发现问题的根源在于协议解析不一致。这种发现带来的满足感,远超简单地运行扫描工具。

漏洞概念需要正确理解。不是所有bug都是安全漏洞,只有那些能被利用来违反安全策略的才是。CVE、CVSS评分系统帮助你评估漏洞的严重程度。学习阅读漏洞描述,理解攻击场景,这是从理论走向实践的关键一步。

这些基础知识可能看起来不那么刺激,但它们构成了你未来技术大厦的承重墙。跳过它们直接玩工具,就像在沙地上盖房子——看起来很漂亮,但经不起任何考验。

3.1 必备工具清单:从虚拟机到渗透测试平台

工欲善其事,必先利其器。选择合适工具往往能事半功倍。

虚拟化软件是第一个必备品。VMware Workstation、VirtualBox这类工具让你能在个人电脑上创建隔离的实验环境。记得我第一次安装VirtualBox时,虚拟机网络配置让我头疼不已。折腾半天才明白NAT和桥接模式的区别——这种实践中的困惑反而让知识记得更牢。

渗透测试平台是核心工具集。Kali Linux自然是最知名的选择,但也不妨了解下Parrot OS、BlackArch这些替代方案。它们预装了数百个安全工具,从信息收集到漏洞利用一应俱全。不过工具太多有时反而让人无所适从,我的建议是先精通几个核心工具,再逐步扩展。

网络分析工具必不可少。Wireshark让你能“看见”网络流量,Burp Suite成为Web应用测试的得力助手。这些工具刚开始可能界面复杂,但坚持使用几周后就会逐渐熟悉。我最初用Wireshark时只觉得满屏数据包令人眼花,现在却能快速定位异常流量——这种进步是潜移默化的。

别忘了文档记录工具。CherryTree、KeepNote这类笔记软件帮你整理测试记录、命令片段和知识要点。好记性不如烂笔头,在复杂渗透测试中,详细记录往往能帮你发现被忽略的细节。

3.2 Kali Linux:黑客的瑞士军刀

Kali Linux几乎是安全领域的代名词。它基于Debian,专为渗透测试设计。

预装工具覆盖了整个安全测试生命周期。Nmap用于网络发现,Metasploit提供漏洞利用框架,John the Ripper负责密码破解。每个工具都有特定用途,但真正强大的是它们之间的协同工作。比如用Nmap扫描结果直接导入Metasploit,构建自动化攻击链。

定制化能力是Kali的另一优势。你可以根据需求安装或移除工具包,甚至构建自己的定制版本。我认识一位安全研究员,他维护着个人定制的Kali版本,只保留常用工具,系统响应速度明显提升。这种个性化配置让工具真正为你服务。

学习曲线确实存在。新手面对Kali的数百个工具容易感到 overwhelm。别试图一次性掌握所有工具,从核心工具开始逐步深入效果更好。先熟练使用10个工具,比浅尝辄止地了解100个工具更有价值。

值得一提的是,Kali只是工具,不是魔法棒。它不能替代你的知识和思考。最厉害的黑客不是拥有最全工具集的人,而是知道在什么情况下该用什么工具的人。

3.3 实验环境搭建:安全的学习沙盒

实践是学习网络安全的最佳途径,但必须在安全的环境中进行。

家庭实验室是最佳起点。用旧电脑或虚拟机搭建包含漏洞的练习环境。Metasploitable、DVWA这些故意设计有漏洞的系统让你可以合法地练习攻击技术。我第一次成功入侵Metasploitable时那种兴奋感至今记忆犹新——不是在真实网站,而是在自己搭建的沙盒里。

云平台提供了另一种选择。AWS、Azure都提供免费套餐,可以快速部署测试环境。好处是隔离性好,不会意外影响家庭网络。而且云环境更接近真实企业架构,提前熟悉没坏处。

网络隔离至关重要。确保实验环境与日常工作环境完全分离。有次我忘记配置防火墙规则,实验中的扫描流量触发了家里智能设备的异常——这个教训让我从此格外小心网络隔离。

循序渐进地构建复杂度。从单机漏洞练习开始,逐步搭建包含多个节点的网络环境。模拟真实企业网络:web服务器、数据库、防火墙、IDS系统。这种渐进式搭建让你理解各个组件如何互动,而不仅仅是孤立地攻击单个目标。

实验环境是你的数字道场。在这里你可以放心地犯错、尝试、失败、重来。真正的技能是在无数次尝试和失败中磨练出来的,而这个沙盒就是保护你和他人的安全练习空间。

4.1 循序渐进的学习路线图

网络安全学习像建造房子,需要稳固的地基和合理的施工顺序。

第一阶段打好计算机基础。操作系统原理、网络协议、数据结构这些看似枯燥的内容,实际上是后续所有技能的基石。我记得刚开始跳过基础直接学渗透测试,结果连端口和协议的关系都搞不清楚。返工补基础花了更多时间,这个教训让我明白扎实的基础多么重要。

第二阶段专注核心技能培养。编程能力是关键,Python和Bash脚本至少掌握一种。同时学习基本的漏洞原理和防御机制。这个阶段不要贪多,把每个概念真正理解比快速推进更有价值。一般需要3-6个月才能达到基本熟练。

第三阶段进入实践循环。在安全环境中反复练习工具使用和攻击技术。从简单的漏洞利用开始,逐步挑战复杂场景。实践过程中会遇到各种意想不到的问题——正是这些问题的解决过程让你真正成长。我建议每周至少完成一个小型实验,保持手感。

第四阶段参与真实项目。加入CTF比赛,在漏洞赏金平台尝试简单的测试任务。这时候你会发现自己与高手的差距,但别气馁,每个专家都经历过这个阶段。重要的是从每次尝试中学习,逐步建立自己的方法论。

学习路线不是直线,而是螺旋上升的过程。某些阶段可能需要回头巩固基础知识,这完全正常。关键是根据自己的节奏持续前进。

4.2 优质学习资源:在线课程与实战平台

网络上有大量免费和付费资源,质量参差不齐需要仔细筛选。

入门课程我推荐Cybrary和SecurityTube。它们提供结构化的学习路径,从基础到进阶都有覆盖。特别是Cybrary的免费课程,质量不输很多付费内容。记得我完成的第一个完整渗透测试就是跟着它们的教程一步步做的。

实战平台是技能提升的关键。TryHackMe和Hack The Box非常适合初学者,它们提供引导式挑战和完整的教学环境。OverTheWire则通过游戏化方式教授命令行和基础安全概念。这些平台最好的地方是即时反馈——你能立即知道方法是否正确。

视频教程方面,YouTube有几个优质频道。LiveOverflow和John Hammond的教程既深入又实用,他们经常分享真实案例和解决思路。不过视频学习要配合实践,只看不练效果有限。

书籍仍然是知识系统化的重要资源。《The Web Application Hacker's Handbook》是Web安全的经典,《Metasploit渗透测试指南》适合工具深入学习。电子书和纸质书各有优势,我个人喜欢纸质书做笔记,电子书方便检索。

免费资源往往被低估。各安全厂商的技术文档、RFC标准、开源工具手册都是宝贵的学习材料。花时间阅读官方文档,你会发现很多教程中忽略的细节知识。

4.3 社区参与与持续成长建议

网络安全是快速发展的领域,孤立学习很难跟上节奏。

加入社区能获得宝贵的学习动力和指导。Reddit的r/netsec和r/HowToHack,国内的先知社区、安全客都是不错的起点。刚开始可能觉得大神讨论的话题高深莫测,但慢慢你会理解他们的思路和术语。我在一个Discord群组认识的网友,后来成了经常一起打CTF的队友。

参与开源项目是很好的实践方式。从文档整理、bug报告开始,逐步参与代码贡献。即使只是修复小问题,也能让你了解真实项目的运作方式。GitHub上很多安全工具项目欢迎初学者参与。

建立个人学习记录很重要。写技术博客、整理学习笔记,甚至录制视频讲解。教是最好的学,当你尝试向别人解释一个概念时,自己会对它有更深的理解。我的博客最初只有几个朋友看,但现在成了面试时展示能力的窗口。

持续学习的心态至关重要。安全领域每天都有新漏洞、新工具、新技术出现。设定固定的学习时间,比如每周专门拿出几小时了解行业动态。关注几个核心的安全研究员和厂商的更新,保持对趋势的敏感度。

记住成长是个长期过程。会有挫折期和平台期,这很正常。我经历过整整两个月感觉毫无进步的阶段,突然某天之前零散的知识点连接起来了。保持耐心和坚持,每个在安全领域有所成就的人,都走过了这条看似漫长实则值得的道路。