0基础学黑客技术:从编程到实战的完整入门指南,轻松掌握网络安全技能

1.1 什么是黑客技术:从零开始的认知启蒙

黑客技术这个词总让人联想到电影里那些在黑暗中敲击键盘的神秘人物。实际上黑客技术更像是一把多功能工具刀——关键在于使用者的意图。它本质上是深入研究计算机系统运行原理,发现系统设计中的潜在问题。

我记得第一次接触网络安全时,以为黑客就是破解密码的高手。后来才发现真正的黑客技术更像是数字世界的侦探工作。你需要理解系统如何构建,才能找到那些不为人知的角落。这种认知转变让我明白,黑客技术不是简单的攻击工具,而是理解数字世界运行规律的一种方式。

1.2 黑客精神与道德规范:正确认识网络安全

传统印象中的“黑客”形象往往带着负面色彩。实际上黑客社区有着深厚的伦理传统。早期的黑客们信奉的是“信息应该自由流通”的理念,他们探索系统漏洞是为了完善系统,而非破坏。

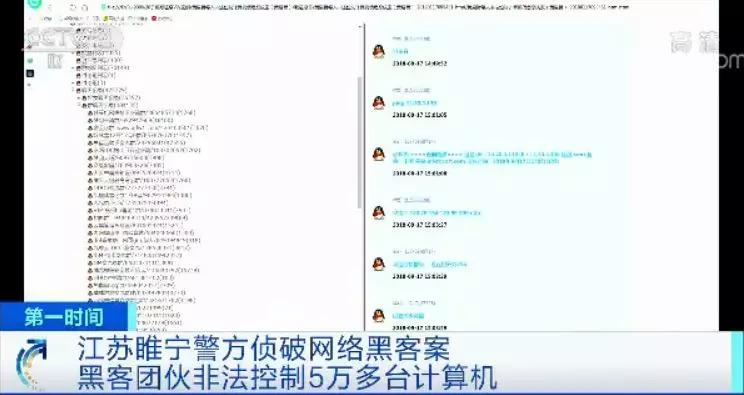

现代网络安全领域将黑客分为白帽、灰帽和黑帽。白帽黑客就像数字世界的守护者,他们获得授权测试系统安全性;黑帽黑客则为了个人利益行动;灰帽处于两者之间。选择哪条路径不仅关乎技术能力,更关乎个人价值观。

道德规范在这个领域格外重要。未经授权的系统访问可能触犯法律,即使你只是出于好奇。我认识一位安全研究员,他始终坚持“不伤害原则”——发现漏洞后首先通知相关公司,给予他们修复的时间。

1.3 必备基础知识体系:编程、网络与系统基础

想要进入这个领域,三个支柱知识缺一不可:编程能力、网络知识和操作系统理解。

编程是黑客的母语。Python因其简洁和丰富的安全库成为入门首选,它能快速实现各种安全工具脚本。C语言则帮助你理解内存管理和缓冲区溢出等核心漏洞原理。Shell脚本让你能自动化重复任务。

网络知识让你读懂数据流动的语言。TCP/IP协议栈、DNS解析过程、HTTP请求响应周期——这些构成了网络通信的基础语法。不理解这些,就像想读懂一封信却不认识字母。

操作系统是这一切发生的舞台。Linux系统因其开源特性和在服务器领域的统治地位而必须掌握。Windows系统同样重要,毕竟它是企业环境中最常见的系统。

1.4 学习路径规划:循序渐进的黑客技术成长路线

从零开始学习黑客技术就像学习一门新乐器,急于求成往往适得其反。一个可持续的学习路径比短期内填鸭式学习有效得多。

前三个月应该专注于基础建设:掌握Python基础语法,理解网络协议,熟悉Linux基本操作。这个阶段不需要接触任何攻击工具,重点是打好地基。

接下来六个月可以开始实践性学习:搭建自己的实验环境,使用虚拟机创建隔离的网络,尝试基本的漏洞复现。这时候你会开始理解理论知识的实际应用。

一年左右,你可以尝试参加CTF比赛或在线漏洞赏金平台的简单任务。这些平台提供真实的挑战环境,让你在合法范围内测试技能。

学习过程中,保持记录的习惯很有帮助。我习惯用笔记记录每个新学到的漏洞类型和利用方法,这些笔记后来成为我最有价值的参考资料。

黑客技术的学习是一场马拉松,每天进步一点点,比短期内过度学习然后放弃要好得多。这条路充满挑战,但也充满发现新知识的乐趣。

2.1 渗透测试工具入门:Kali Linux与常用工具介绍

当你掌握了基础知识,接下来就该认识那些专业工具了。Kali Linux可以说是安全领域的瑞士军刀,这个专门为渗透测试设计的操作系统预装了数百个安全工具。

初次启动Kali可能会被密密麻麻的工具图标吓到。其实不必担心,就像学做菜不需要一开始就掌握所有厨具一样。核心工具就那么几十个,其他的都是针对特定场景的专用工具。

我记得第一次安装Kali时,花了一整天时间在虚拟机上折腾。那个过程虽然曲折,但让我对Linux系统有了更深的了解。现在Kali的安装已经简化很多,官方甚至提供了可以直接运行的虚拟机镜像。

Kali的优势在于集成性——你不用再四处寻找工具和解决依赖问题。从信息收集到漏洞利用,从密码破解到权限维持,每个环节都有对应的工具。这种设计让初学者能够专注于技术本身,而不是环境配置。

不过要提醒的是,工具只是工具。最强大的永远是使用工具的人的思想。见过太多人收集了一堆工具却不知道如何有效使用,就像拥有满柜子厨具却做不出一顿像样的饭菜。

2.2 网络扫描与嗅探工具:Nmap、Wireshark实战应用

网络扫描就像给目标拍X光片,让你看清系统的骨架结构。Nmap是这个领域无可争议的王者,它的强大之处在于能告诉你目标网络上哪些设备活着、运行着什么服务、甚至是什么操作系统。

刚开始用Nmap时,我经常被各种参数搞糊涂。后来发现其实常用的就那几个:-sS用于默认的SYN扫描,-O用于操作系统识别,-sV用于服务版本探测。掌握这些基础用法已经能完成大部分扫描任务。

Wireshark则是网络世界的显微镜。它能捕获并解析流经网卡的每一个数据包,让你看到网络通信最原始的模样。第一次使用Wireshark时,看着屏幕上滚动的数据包,感觉就像突然获得了读懂网络语言的能力。

实际应用中,我经常先用Nmap确定目标范围,再用Wireshark深入分析特定服务。这种组合就像先用望远镜找到目标,再用显微镜仔细观察。不过要注意的是,未经授权的网络扫描在某些地区可能涉及法律问题,务必在授权的测试环境中练习。

2.3 漏洞检测与利用工具:Metasploit框架基础操作

Metasploit让漏洞利用变得像搭积木一样简单。这个框架将复杂的攻击过程模块化,你只需要选择合适的漏洞模块、配置参数,就能完成整个攻击链。

初学Metasploit时最容易犯的错误是直接跳到漏洞利用环节。实际上,理解每个模块的工作原理更重要。比如auxiliary模块用于信息收集,exploit模块负责漏洞利用,payload模块定义攻击成功后要执行的操作。

我教新手时总是强调:不要满足于拿到一个shell就结束。要理解这个漏洞为什么存在,利用条件是什么,如何在真实环境中检测。Metasploit的价值不在于它能轻松攻破系统,而在于它提供了一个学习漏洞原理的实践平台。

记得第一次成功利用MS08-067漏洞时,虽然只是在实验环境中,但那种“原来如此”的顿悟感至今难忘。正是这种体验让我明白,工具的真正价值是帮助我们理解安全机制中的薄弱环节。

2.4 安全防护与反追踪:匿名化工具与防护措施

了解攻击的同时必须懂得防护。这个领域有个有趣的现象:最好的防御者往往也是最了解攻击的人。

匿名化工具如Tor网络能帮助你保护隐私,但在渗透测试中要谨慎使用。过度依赖匿名可能让你产生错误的安全感,实际上没有任何工具能提供绝对的匿名。我通常只在特定场景下使用这些工具,比如测试WAF的防护能力时。

防护措施方面,及时更新系统补丁仍然是最有效的方法。大多数攻击利用的都是已知漏洞,只要及时打补丁就能防范。另外,配置正确的防火墙规则、使用强密码、启用双因素认证,这些基础防护往往被忽视,效果却出奇的好。

在实验环境中,我习惯在完成攻击后立即切换到防御者视角。分析攻击留下的痕迹,思考如何检测和阻止这类攻击。这种思维转换让你不仅知道如何攻破系统,更懂得如何保护它。

工具永远在更新换代,但核心的攻防思维不会过时。掌握工具的使用只是开始,理解其背后的原理才能让你在这个领域走得更远。