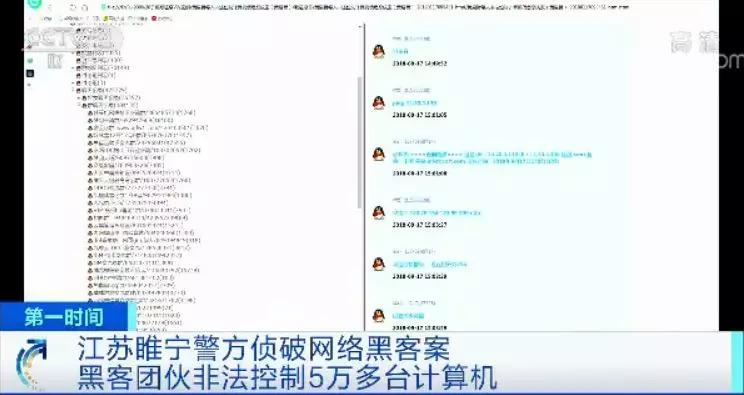

黑客小时在线接单:揭秘网络黑市交易的法律风险与安全防护指南

1.1 什么是黑客小时在线接单

黑客小时在线接单听起来像是个技术外包平台。实际上这是网络黑市中常见的交易模式。黑客们按小时计费,通过加密通讯工具接受客户委托。他们可能自称"安全研究员"或"技术顾问",在暗网论坛或加密聊天群组中活跃。

我曾在某安全社区看到过这样的广告:"专业渗透测试,每小时200美元起"。表面是正规服务,实际暗藏玄机。这种模糊的界限让很多寻求技术帮助的人不知不觉踏入灰色地带。

1.2 黑客服务市场的运作模式

这个市场运作相当隐蔽。通常采用加密货币支付,使用Telegram、Signal等加密通讯工具沟通。中间人担保交易模式也很常见,买家将资金托管至第三方,确认服务完成后再释放款项。

服务定价差异很大。基础的数据恢复可能只要几十美元,而复杂的系统渗透则要数千美元。记得有个案例,某企业以每小时150美元雇佣黑客测试系统安全性,结果对方借机植入后门。这种双面性让整个市场充满不确定性。

1.3 典型黑客服务类型分析

最常见的服务包括密码破解、网站渗透、数据恢复。还有所谓的"社交媒体账号恢复"服务,实际上就是黑客攻击。

密码破解服务通常明码标价:破解邮箱账号200美元,社交媒体账号150美元。网站渗透则按难度计价,简单的SQL注入可能只要500美元,而复杂的零日漏洞利用则要数万美元。

这些服务往往打着"安全测试"的旗号。但实际操作中很难界定是安全研究还是恶意攻击。一个有趣的观察是,越是声称"合法"的服务,越可能暗藏风险。

2.1 国内外相关法律法规解读

在中国,《网络安全法》明确规定任何个人和组织不得从事非法侵入他人网络、干扰网络正常功能、窃取网络数据等危害网络安全的活动。刑法第285条更是专门规定了非法侵入计算机信息系统罪。

国际上情况同样严峻。美国的《计算机欺诈和滥用法案》规定未经授权访问计算机系统最高可判20年监禁。欧盟的《网络犯罪公约》将非法访问、数据干扰、系统干扰都列为刑事犯罪。

去年我接触过一个案例,一名在校大学生在论坛接单"测试网站安全性",收取了800元报酬。事后被认定构成非法获取计算机信息系统数据罪,虽然最终免于起诉,但留下了永久案底。这种看似简单的技术委托,往往隐藏着巨大的法律陷阱。

2.2 黑客行为的法律边界

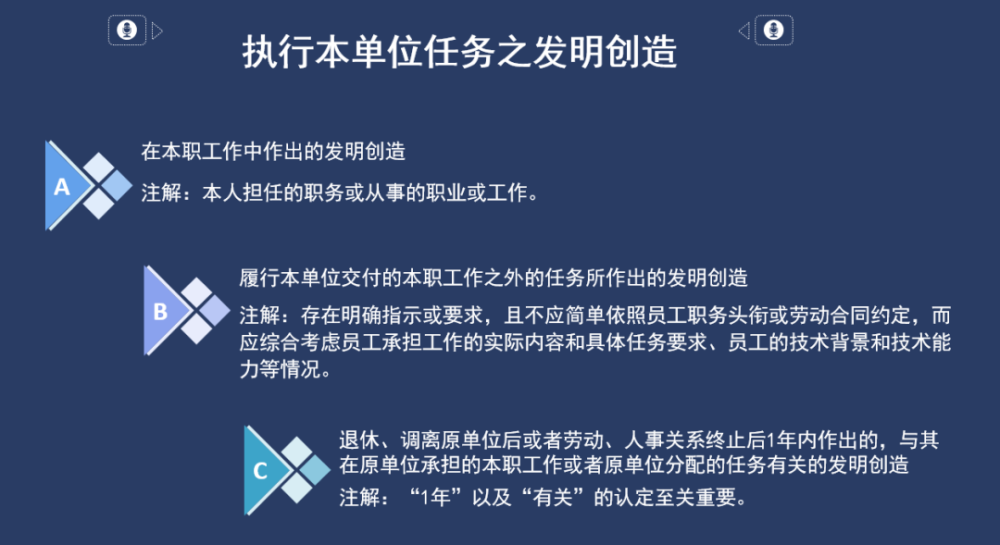

法律边界其实比想象中更清晰。获得明确授权是唯一的安全线。未经许可的渗透测试、数据抓取、漏洞探测都可能构成违法。

授权范围必须具体明确。我记得有家公司委托测试其官网安全性,但黑客顺便扫描了公司内部OA系统。这个越界行为直接导致委托关系失效,黑客行为变成非法入侵。

所谓的"白帽"与"黑帽"之间,区别就在于授权二字。即使怀着帮助修复漏洞的善意,未经允许的漏洞探测同样违法。法律看重的是行为本身,而非主观意图。

2.3 参与者的法律后果分析

委托方和接单方都要承担法律责任。委托黑客攻击竞争对手可能构成不正当竞争罪,造成重大损失的还可能涉嫌破坏生产经营罪。

接单黑客面临的风险更大。除了刑事责任,还要承担民事赔偿。去年某电商平台数据泄露事件中,接单的黑客不仅被判刑,还被判赔偿平台200余万元经济损失。

中间人、技术指导、工具提供者都可能被认定为共犯。有个真实案例,只是帮忙转发了一条接单信息,最后被认定为共同犯罪。法律对这类行为的打击正在形成完整链条。

特别值得注意的是,即使交易使用加密货币,执法部门依然能通过区块链分析追踪资金流向。所谓的匿名性在专业侦查面前往往不堪一击。

3.1 企业网络安全防护措施

多层防御体系比单一防护更有效。基础防火墙配合入侵检测系统,加上定期的漏洞扫描,构成企业安全的第一道防线。

访问控制权限需要严格分级。普通员工不应该拥有管理员权限,关键系统操作必须双人复核。去年一家物流公司就因为客服账号权限过高,导致客户数据大规模泄露。

员工安全意识培训经常被忽视。钓鱼邮件测试、密码强度检查应该成为常规项目。我们公司每月都会发送模拟钓鱼邮件,点击率从最初的40%降到了现在的8%左右。

云服务配置需要专业检查。很多数据泄露事件都源于错误的存储桶权限设置。找个靠谱的安全团队做次全面体检,可能避免数百万的潜在损失。

3.2 个人数据保护方法

密码管理是基础中的基础。不同平台使用不同密码,长度比复杂度更重要。12位以上的混合密码通常比8位的复杂密码更难破解。

双重验证能阻止大部分账户盗用。短信验证码、身份验证器应用,或者生物识别,多一层验证就多一分安全。我自己的社交媒体账户全部开启了应用验证器。

谨慎对待个人信息分享。社交媒体上的生日、宠物名、毕业院校,这些都可能成为密码重置的答案。有个朋友因为微博晒了太多生活细节,导致游戏账号被盗。

公共WiFi使用要格外小心。尽量避免在咖啡馆、机场登录重要账户。如果必须使用,配合VPN加密连接会更稳妥。免费的VPN服务反而可能窃取你的数据。

3.3 发现黑客攻击后的应急处理

立即隔离受影响系统。拔掉网线比关机更有效,因为某些恶意软件会在关机时触发数据销毁机制。保持现场对后续取证至关重要。

保存所有日志记录。系统日志、网络流量记录、用户操作记录,这些都是追查攻击源的重要证据。有个客户在遭受勒索软件攻击后,靠防火墙日志成功锁定了入侵点。

及时通知相关方。如果涉及用户数据泄露,必须依法向监管部门和受影响用户报告。拖延通报可能导致更严重的法律后果。

寻求专业安全团队协助。自己动手可能破坏证据或让情况恶化。专业的应急响应团队能帮你最小化损失,还能提供符合法律要求的处理流程。

备份数据的重要性在此时凸显。拥有最近的可信备份,面对勒索软件时就能保持冷静。记得定期测试备份的完整性和可恢复性,光有备份不会用等于没有。