24小时黑客查询记录:快速识别网络攻击,保护系统安全无忧

1.1 什么是24小时黑客查询记录

想象一下你的系统日志是个全天候的监控摄像头。24小时黑客查询记录就是这台摄像机拍下的完整画面——它记录了黑客在一天内对你系统发起的每一次探测、扫描和攻击尝试。这些数据通常包含源IP地址、访问时间、请求方式、目标端口等关键字段。

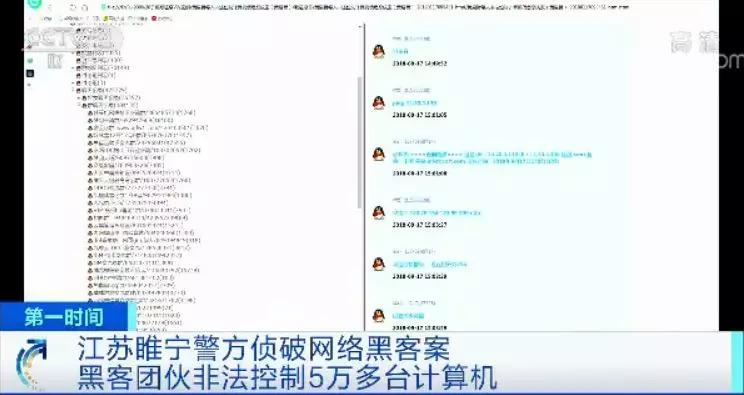

我去年帮一家电商公司做安全审计,他们的系统管理员最初以为只是普通的网络波动。直到我们调取完整的24小时查询日志,才发现有超过3000次来自不同IP的异常登录尝试。这些看似孤立的“小问题”串联起来,勾勒出了一次有组织的撞库攻击。

这类记录不同于传统的安全事件报告。它更像是一份原始的法医证据,保留了攻击者活动的完整时间线和行为模式。

1.2 黑客查询记录对网络安全的意义

黑客查询记录的价值在于它能揭示攻击者的思考过程。通过分析这些数据,你能看到攻击者最感兴趣的目标、他们使用的工具、甚至他们的工作习惯。有些攻击者喜欢在深夜行动,有些则选择在员工午餐时间发起攻击。

这些记录帮你回答几个关键问题:攻击者正在寻找什么?他们已经获得了哪些信息?你的哪些防御措施真正起了作用?

我记得有个金融客户一直以为他们的Web应用防火墙规则足够严密。直到分析黑客查询记录时,我们注意到攻击者反复尝试访问某个特定的API端点——这个端点因为配置错误,实际上绕过了所有安全检测。没有这些详细的查询记录,这个漏洞可能永远都不会被发现。

1.3 如何获取和查看黑客查询记录

获取这些记录的方法取决于你的基础设施。云服务商通常提供安全中心或日志服务,本地部署可能需要配置专门的日志收集系统。关键是要确保日志覆盖所有入口点——Web服务器、数据库、API网关、身份验证服务。

查看这些记录时,不要试图用肉眼逐行阅读。那就像在沙滩上数沙子。使用专业的日志分析工具,或者至少用一些基本的命令行工具进行过滤和聚合。grep、awk这些老朋友依然可靠,但现代的SIEM系统能提供更直观的可视化。

设置合适的警报阈值很重要。太敏感会产生大量误报,太宽松又会漏掉真实威胁。一般来说,我会建议客户从较宽松的阈值开始,然后根据实际运行情况逐步调整。

获取这些数据只是第一步。真正的挑战在于如何从中提取有价值的洞察——这需要结合你对自身业务的深入理解。

2.1 分析黑客查询记录中的关键信息

打开一份完整的黑客查询记录,你会看到成千上万行数据在滚动。关键不是记录的数量,而是识别其中的模式。我通常关注四个核心要素:攻击时间分布、重复尝试的目标、使用的攻击工具特征、以及失败的认证模式。

攻击时间能告诉你很多。有一次分析客户日志时,我发现所有SQL注入尝试都发生在当地时间凌晨2点到4点之间。这不是巧合——攻击者可能位于不同时区,或者特意选择系统管理员最疲惫的时刻。

重复尝试的目标往往暴露了你最脆弱的资产。如果某个特定的API接口被反复探测,很可能攻击者已经通过其他渠道获得了部分内部信息。上周检查一家SaaS公司的日志时,发现攻击者连续8小时针对他们的用户密码重置功能发起请求——这暗示攻击者可能已经掌握了部分用户账户。

攻击工具特征就像指纹。某些扫描器会在请求头留下特定标识,某些恶意软件会产生独特的错误模式。识别这些特征能帮助你提前阻断已知的攻击源。

失败的认证模式特别值得关注。是随机的用户名密码组合?还是针对特定高管账户的定向攻击?前者可能是自动化脚本,后者则意味着更严重的定向威胁。

2.2 基于查询记录制定安全防护策略

分析完关键信息后,你需要将这些洞察转化为具体的防护措施。我习惯将策略分为三个层次:立即阻断、短期加固和长期优化。

立即阻断那些明确的恶意IP和用户代理。如果某个IP在短时间内尝试了数百次登录,它很可能不是正常用户。设置自动规则将这些IP加入黑名单——但记得定期审查,避免误伤。

短期加固针对被发现的高风险区域。如果日志显示攻击者频繁探测某个管理后台,考虑实施IP白名单或多因素认证。有家媒体公司发现他们的内容上传接口被大量扫描后,我们临时增加了文件类型验证和上传频率限制,成功阻止了潜在的恶意文件上传。

长期优化则需要更深入的架构调整。持续观察哪些攻击向量最常被利用,然后考虑是否需要在架构层面解决这些问题。一家金融机构发现他们的旧版API持续遭受攻击后,决定加速API版本升级计划,而不是不断地为旧系统打补丁。

策略制定不是一次性的工作。我建议客户每月重新审查一次安全策略,根据最新的攻击模式进行调整。网络安全本质上是一场持续的博弈。

2.3 建立持续监控和响应机制

拥有再好的分析能力和防护策略,如果没有持续的监控和快速的响应机制,一切都像没有警报系统的金库。有效的监控不仅仅是收集数据,更重要的是建立清晰的响应流程。

设置分层警报系统很关键。我将警报分为三个级别:高危事件立即通知安全团队并触发自动响应;中危事件每日汇总报告;低危事件每周审查。这样既不会错过重要威胁,也不会被信息淹没。

自动化响应能大大缩短威胁处置时间。对于已知的攻击模式,设置自动阻断规则。比如某个IP连续尝试登录失败超过10次,系统应该自动暂时封禁该IP并通知管理员。

但自动化不能完全替代人工判断。我遇到过这样的情况:一个IP因为员工忘记密码而触发多次登录失败,被系统自动封禁。幸好我们有手动审查流程,能快速区分真正的攻击和正常的用户错误。

定期演练应急响应流程同样重要。每季度组织一次模拟攻击演练,测试团队从检测到响应的整个流程是否顺畅。第一次做这种演练时,我们发现通知链中存在单点故障——某个关键人员休假时,警报会被延迟处理。

建立知识库记录每次安全事件的处理过程和结果。这些记录会成为未来应对类似攻击的宝贵参考。安全防护不是静态的配置,而是动态的、不断进化的能力。