攻击流量200g是多少?揭秘200Gbps DDoS攻击的破坏力与防御方案

1.1 什么是200Gbps攻击流量

200Gbps这个数字听起来很抽象。把它拆开来看,Gbps代表每秒传输的吉比特数。1Gbps等于1024Mbps,而200Gbps意味着每秒20万兆比特的数据冲击。这相当于同时有40万人在线观看4K超高清视频产生的数据量。

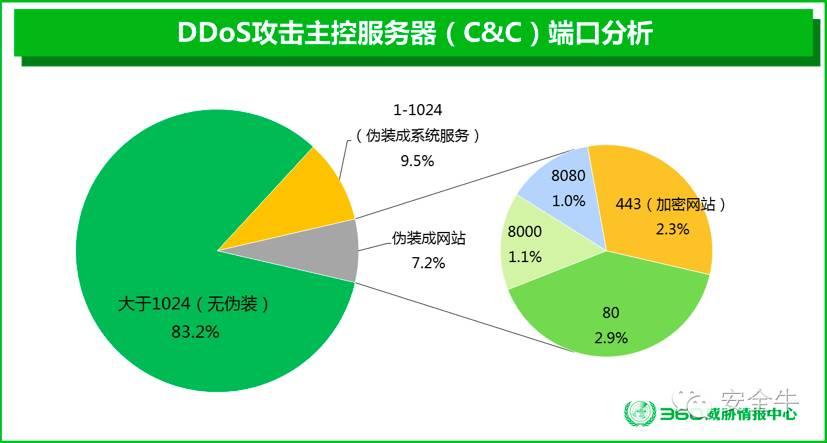

网络攻击中,攻击者通过控制大量被感染的设备组成僵尸网络,向目标服务器发送海量垃圾请求。这些请求可能是伪造的连接包、放大的DNS查询或是直接的流量洪水。当这些恶意数据汇聚成200Gbps的洪流,就像用消防水龙头去浇灌一个普通水杯。

我记得去年协助处理过一个案例,某电商平台在促销日遭遇了持续半小时的180Gbps攻击。他们的技术人员最初以为是系统bug,因为监控图表上的流量曲线直接冲破了天花板。这种规模的攻击已经超出了大多数企业自建机房的承受极限。

1.2 200Gbps攻击流量的实际破坏力

200Gbps的攻击流量能在几秒钟内瘫痪千兆级企业网络。普通数据中心单条线路通常只有10G-40G带宽,200Gbps意味着需要同时塞满5-20条这样的线路。

这种攻击带来的不仅是网络拥堵。服务器需要消耗大量CPU资源来处理这些伪造请求,导致正常业务完全停滞。数据库连接池被占满,负载均衡器过载,防火墙规则匹配达到性能上限。整个系统就像被塞进了一个完全饱和的数据管道。

更棘手的是,这种规模的攻击往往伴随着应用层攻击。攻击者会用相对较小的计算资源,针对特定的API接口或登录页面发起精准打击。200Gbps可能只是表象,背后还隐藏着更复杂的攻击组合。

1.3 与其他规模攻击流量的对比分析

将200Gbps放在攻击流量的光谱中观察会更有意思。10Gbps左右的攻击能影响单个数据中心,50Gbps可以击穿大多数中型企业的防御,而200Gbps已经达到国家级基础设施的防护阈值。

与常见的DDoS攻击对比:一个1Gbps的攻击大概相当于数百个家庭宽带用户同时下载产生的流量,而200Gbps需要控制至少20万台被感染的物联网设备。这种量级的攻击通常由专业的攻击服务提供,价格在黑色市场中可能高达数万美元每小时。

从防护角度看,50Gbps以下的攻击可以通过本地设备缓解,200Gbps则必须依赖云端清洗中心。这就像处理火灾,小火可以用灭火器,森林大火就需要调动专业消防队。不同规模的攻击对应着完全不同的防御策略和成本投入。

2.1 企业级防御方案的技术架构

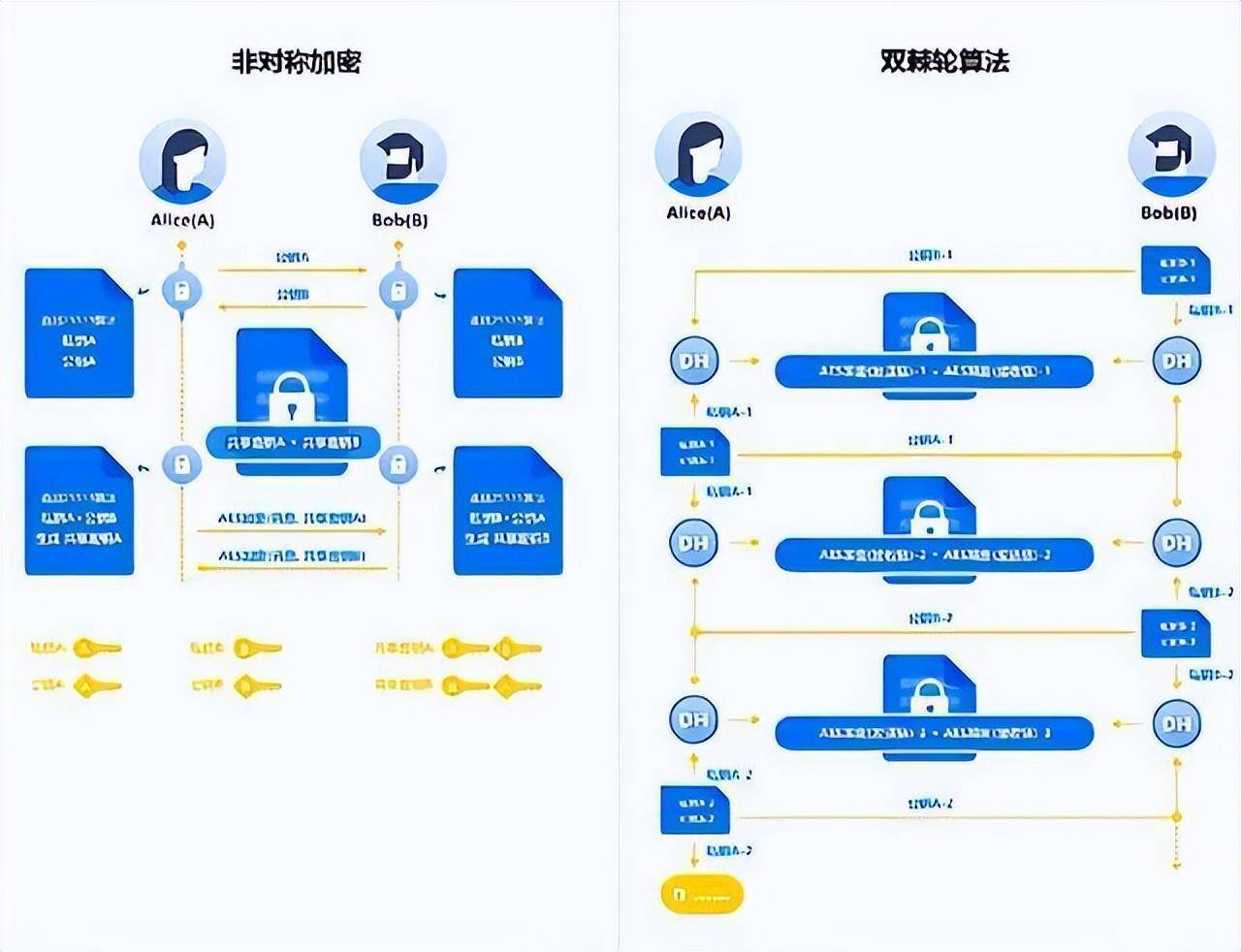

面对200Gbps级别的攻击流量,传统防火墙就像用雨伞抵挡海啸。企业需要构建多层防御体系,从边缘到核心形成纵深防护。这个架构通常包含三个关键层级:边缘清洗中心、智能路由系统和本地缓解设备。

边缘清洗中心部署在多个网络入口点,通过BGP任播技术将攻击流量分散到全球各地的清洗节点。每个节点都配备专用硬件,能够实时分析流量特征,在数秒内识别并过滤恶意数据包。这种设计让攻击者难以集中火力,就像把洪水引向多个泄洪渠道。

智能路由系统负责流量调度。当检测到攻击时,系统会自动将流量重定向到清洗中心,处理完毕后再将干净流量回源到企业服务器。我参与过的一个金融客户案例中,他们的路由系统能在攻击开始后30秒内完成全球流量切换,业务中断时间控制在毫秒级别。

本地缓解设备作为最后一道防线,部署在数据中心内部。这些专用设备针对应用层攻击设计,能够识别CC攻击、API滥用等精细威胁。它们与云端防护形成互补,就像家里既要装小区监控,也要有自己的门锁系统。

2.2 云服务商的防护能力与选择标准

选择云防护服务商时,不能只看宣传的防护容量数字。真正的防护能力体现在清洗中心的分布密度、网络容量冗余和响应速度上。一家优秀的防护提供商应该在全球拥有至少10个以上的清洗节点,总防护容量要达到实际需求的3-5倍。

网络拓扑结构往往被忽略但至关重要。防护商的网络需要与各大运营商建立直连,确保攻击流量能够快速导入清洗中心。有些厂商虽然标称T级防护,但网络覆盖不足,就像拥有大型水库却缺少引水渠。

实际测试环节必不可少。建议企业在业务平稳期安排模拟攻击测试,观察防护系统的响应时间和误杀率。记得有次帮客户做选型,一家厂商在演示时表现完美,但在真实测试中却因为路由配置问题导致整个切换过程超过2分钟。

成本模型也需要仔细考量。除了基础防护费用,还要了解超额流量的计费方式、应急响应的附加费用等隐藏成本。200Gbps的防护预算通常从每月数万元起步,但比起业务中断的损失,这笔投资往往物有所值。

2.3 预防与应急响应机制建设

防护200Gbps攻击不仅是技术问题,更是管理艺术。企业需要建立完整的防护生命周期管理,从日常预防到应急响应形成闭环。

日常预防阶段,重点在于系统加固和容量规划。通过CDN分发静态内容,减少源站暴露面。部署WAF防护Web应用漏洞,避免被利用发起应用层攻击。业务系统要设计弹性架构,关键组件实现冗余部署,确保单点故障不会导致全线崩溃。

监控预警系统需要多层布防。网络层监控流量突变,应用层关注API调用异常,业务层跟踪关键指标偏离。这些监控点要集成到统一平台,设置智能阈值。当某个指标异常时,系统应该自动预警并给出初步分析,而不是等用户投诉才发现问题。

应急响应机制必须经过实战检验。制定详细的应急预案,明确各级别攻击的处置流程和决策权限。定期组织红蓝对抗演练,让技术团队熟悉各种应急场景。真实的攻击来临时,每一秒都至关重要,事先的演练能让团队保持冷静,按既定方案快速处置。

灾后复盘同样重要。每次攻击结束后,团队需要分析攻击特征、防护效果和响应过程中的不足,持续优化防护策略。防护能力的提升就是这样在一次次的攻防对抗中逐渐积累起来的。